55 Cookies y huella digital

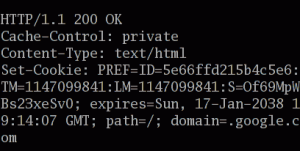

Las cookies son pequeños archivos en su ordenador que le dicen al navegador web que usted es, digamos, el usuario número #745673 en este sitio web y que le gusta esto y aquello. Estas cookies se concibieron para que, cada vez que visitemos el mismo sitio, no tengamos que especificar preferencias como el idioma y la ubicación, perder artículos en la cesta de la compra o rellenar formularios desde cero. En las primeras etapas de esta tecnología, teníamos pleno control sobre qué datos podían recoger las cookies1,2.

Después, las empresas se dieron cuenta de que podían utilizar los datos de las cookies para entender en qué nos gusta hacer clic o comprar. Así, se podían servir anuncios que no dependieran del contenido de la página actual, sino de nuestros propios gustos personales (behavioral targeting)1. Más tarde, las empresas empezaron a instalar sus cookies en sitios web de otras empresas para hacer un seguimiento aun más exhaustivo de cada usuario. Estas cookies de terceros pagaban al anfitrión por este privilegio. Fue entonces cuando los anuncios empezaron a seguirnos a través de los sitios web.

Además, al utilizar elementos como ID de correo electrónico o números de tarjetas de crédito, estas empresas podían vincular los distintos números de identificación a un mismo usuario para tener mejor información sobre su comportamiento. Esto se llama cookie synching. El usuario, por supuesto, no tiene forma de saber qué datos se están juntando para construir su perfil de comportamiento.

Por si esto fuera poco, se empezaron a utilizar algoritmos de AA para crujir los datos de los usuarios y asignarles etiquetas como hombre, mujer, negro, europeo o incluso «propenso a la depresión«1. Estas etiquetas no tienen nada que ver con nuestra identidad, sino con que tipo de comportamiento previo del usuario se parece mas al nuestro. Estas etiquetas se venden a empresas que venden productos, casas y oportunidades de trabajo. Así, a los usuarios con unas etiquetas se les muestra un anuncio y a alguien con un comportamiento en línea distinto un anuncio completamente diferente en la misma página web. Esto, a su vez, puede determinar qué tipo de empleos solicitamos y en qué barrio compramos una casa y, por tanto, a qué colegios van nuestros hijos3.

Hoy en día, la tecnología de las cookies está integrada en la mayoría de los navegadores de Internet. Un estudio de 2016 descubrió que la mayoría de terceros realizan la sincronización de cookies. «45 de los 50 principales, 85 de los 100 principales, 157 de los 200 principales y 460 de los 1.000 principales» terceros sincronizan cookies de diferentes fuentes para reunir información sobre los usuarios4. Se ha demostrado que Google, por ejemplo, puede rastrear a un usuario a través del 80% de los sitios web5, lo que plantea amenazas a la privacidad, la autonomía, refuerza la vigilancia y el seguimiento6.

Cuando se publicaron estos resultados, suscitaron la indignación de la opinión pública. Se popularizaron muchos plugins de navegador para bloquear cookies, como DoNotTrackMe. Los navegadores de Internet empezaron a tener controles para bloquear o eliminar cookies2. Empresas como Apple y Google incluso dejaron de utilizar cookies de terceros o se comprometieron a prohibirlas1. La segmentación en línea pasó de las cookies a técnicas de seguimiento más persistentes.

Por ejemplo, con Adobes Flash player pueden almacenarse archivos similares a cookies, que permanecen después de que se hayan eliminado otras cookies. Estas, a su vez, pueden bloquearse instalando aplicaciones como FlashBlock2. La tecnología de rastreo esta equipada con herramientas mas persistentes, como varios tipos de huellas dactilares que no son detectadas por la mayoría de las herramientas de bloqueo4.

Digitalización

La idea es que nuestros dispositivos y servicios, como ordenadores, teléfonos y altavoces, procesan datos y producen resultados de forma ligeramente diferente a los dispositivos de otros usuarios. Pueden servir como nuestras huellas digitales únicas, especialmente cuando las diferentes técnicas se juntan para crear nuestra identidad en línea4. La dirección IP de nuestros dispositivos, las direcciones ethernet o Wifi (huellas dactilares basadas en WebRTC), la forma en que nuestro hardware y software reproducen los archivos de audio (huellas dactilares AudioContext) e incluso la información sobre la batería, pueden utilizarse como nuestros identificadores a corto y largo plazo que mantienen vivo el seguimiento en línea7,4.