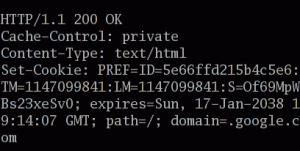

Cookies sind kleine Dateien auf Ihrem Computer, die dem Webbrowser mitteilen, dass Sie z. B. Benutzer Nr. 745673 auf dieser Website sind und dass Ihnen dies und jenes gefällt. Cookies wurden entwickelt, damit wir nicht jedes Mal, wenn wir dieselbe Website besuchen, Präferenzen wie Sprache und Standort angeben müssen, die Artikel im Einkaufswagen verlieren oder Formulare von Grund auf neu ausfüllen müssen. In der Anfangsphase der Technologie hatten wir die vollkommene Kontrolle darüber, welche Daten die Cookies sammeln konnten1,2.

Danach erkannten die Unternehmen, dass sie Cookie-Daten nutzen konnten, um zu erfahren, worauf wir gerne klicken oder was wir gerne kaufen. So konnten Anzeigen geschaltet werden, die sich nicht nach dem Inhalt der Seite richteten, auf der wir uns befanden, sondern nach unserem persönlichen Geschmack (Behavioural Targeting)1. Später begannen die Unternehmen, ihre Cookies auch auf anderen Unternehmenswebsites zu setzen, um die einzelnen Nutzer besser verfolgen zu können. Diese Cookies von Drittanbietern bezahlten den Host für dieses Privileg. Das war der Zeitpunkt, als die Werbung begann, uns über die Websites hinweg zu verfolgen2.

Außerdem konnten diese Unternehmen durch die Verwendung von Dingen wie E-Mail-IDs oder Kreditkartennummern die verschiedenen Identifikationsnummern mit einem einzelnen Nutzer verknüpfen, um detaillierte Informationen über dessen Verhalten zu erhalten. Das wird als Cookie-Synchronisierung bezeichnet. Der Nutzer hat keine Möglichkeit zu erfahren, welche Daten zur Erstellung seines Verhaltensprofils zusammengefügt werden.

Hinzu kommt, dass Algorithmen des maschinellen Lernens eingesetzt werden, um Nutzerdaten zu verarbeiten und ihnen Labels wie Mann, Frau, schwarz, europäisch oder „anfällig für Depressionen” zuzuweisen1. Diese Labels haben nichts mit unserer Identität zu tun, sondern damit, welches vorherige Nutzerverhalten dem unseren am meisten ähnelt. Diese Labels werden an Unternehmen verkauft, die Produkte, Häuser und Jobs anbieten. So wird Nutzern mit bestimmten Labels auf derselben Website eine Anzeige gezeigt und jemandem mit einem anderen Online-Verhalten eine ganz andere Anzeige. Dies wiederum kann bestimmen, auf welche Art von Stellen wir uns bewerben und in welcher Gegend wir ein Haus kaufen und somit auch, welche Schulen unsere Kinder besuchen3.

Heutzutage ist die Cookie-Technologie in die meisten Internetbrowser integriert. Eine Studie aus dem Jahr 2016 ergab, dass die meisten Drittanbieter Cookies synchronisieren. „45 der Top 50, 85 der Top 100, 157 der Top 200 und 460 der Top 1.000″ Drittanbieter synchronisieren Cookies aus verschiedenen Quellen, umnformationen über Nutzer zusammenzustellen4. Es hat sich gezeigt, dass z. B. Google einen Nutzer über 80 % der Websites hinweg verfolgen kann5, was eine Bedrohung der Privatsphäre und Autonomie darstellt und Überwachung und Kontrolle fördert6.

Als diese Ergebnisse veröffentlicht wurden, lösten sie öffentliche Empörung aus. Viele Browser-Plugins wie DoNotTrackMe, mit denen Cookies blockiert werden können, wurden nun populär. Internetbrowser verfügten nun über Funktionen zum Blockieren oder Löschen von Cookies2. Unternehmen wie Apple und Google stoppten sogar Cookies von Drittanbietern oder versprachen, sie zu verbieten1. Das Online-Targeting ging von Cookies zu dauerhafteren Tracking-Techniken über.

So könnten beispielsweise mit dem Flash-Player von Adobe Cookie-ähnliche Dateien gespeichert werden, die nach dem Löschen anderer Cookies bestehen bleiben. Diese können wiederum durch die Installation von Apps wie FlashBlock2 blockiert werden. Natürlich ist die Tracking-Technologie mit noch hartnäckigeren Tools ausgestattet: Verschiedene Arten von digitalen Fingerabdrücken, die von den meisten Blockierungs-Tools nicht erkannt werden4.

Der Gedanke besteht darin, dass unsere Geräte und Dienste – Computer, Telefone und Lautsprecher – Daten verarbeiten und etwas anders ausgeben als die Geräte anderer Nutzer: Sie können als unsere eindeutigen digitalen Fingerabdrücke dienen, insbesondere wenn die verschiedenen Techniken kombiniert werden, um unsere Online-Identität zu erstellen4. Die IP-Adresse unserer Geräte, Ethernet- oder WLAN-Adressen (WebRTC-basiertes Fingerprinting), die Art und Weise, wie die Kombination aus der Hardware, die wir besitzen, und der Software, die wir verwenden, Audiodateien abspielt (AudioContext-Fingerprinting), und sogar der Ladezustand des Akkus und die verbleibende Zeit bis zum Entladen oder Aufladen können als unsere lang- und kurzfristigen Identifikatoren verwendet werden, um das Online-Tracking am Laufen zu halten7,4.

1 Kant, T., Identity, Advertising, and Algorithmic Targeting: Or How (Not) to Target Your “Ideal User”, MIT Case Studies in Social and Ethical Responsibilities of Computing, 2021.

2 Schneier, B., Data and Goliath : the Hidden Battles to Collect Your Data and Control Your World, W.W. Norton & Company, New York, 2015.

3 Barocas, S., Hardt, M., Narayanan, A., Fairness and machine learning Limitations and Opportunities, 2022.

4 Englehardt, S., Narayanan, A., Online Tracking: A 1-million-site Measurement and Analysis, Extended version of paper, ACM CCS, 2016.

5 Libert, T., Exposing the Invisible Web: An Analysis of Third-Party HTTP Requests on 1 Million Websites, International Journal of Communication, v. 9, p. 18, Oct. 2015.

6 Tavani, H., Zimmer, M., Search Engines and Ethics, The Stanford Encyclopedia of Philosophy, Fall 2020 Edition, Edward N. Zalta (ed.).

7 Olejnik, L., Acar, G., Castelluccia, C., Diaz, C., The leaking battery, Cryptology ePrint Archive, Report 2015/616, 2015.